Czy hackerzy „spoofują” adres email twojej domeny?

Czy jesteś świadomy tego, że jedną z pierwszych rzeczy, których próbują hackerzy w celu kompromitacji twojej organizacji jest podszycie się pod adres Prezesa (CEO)? Jeżeli uda im się przeprowadzić oszustwo „na CEO”, penetracja twojej sieci jest tak prosta, jak zabranie dziecku cukierka.

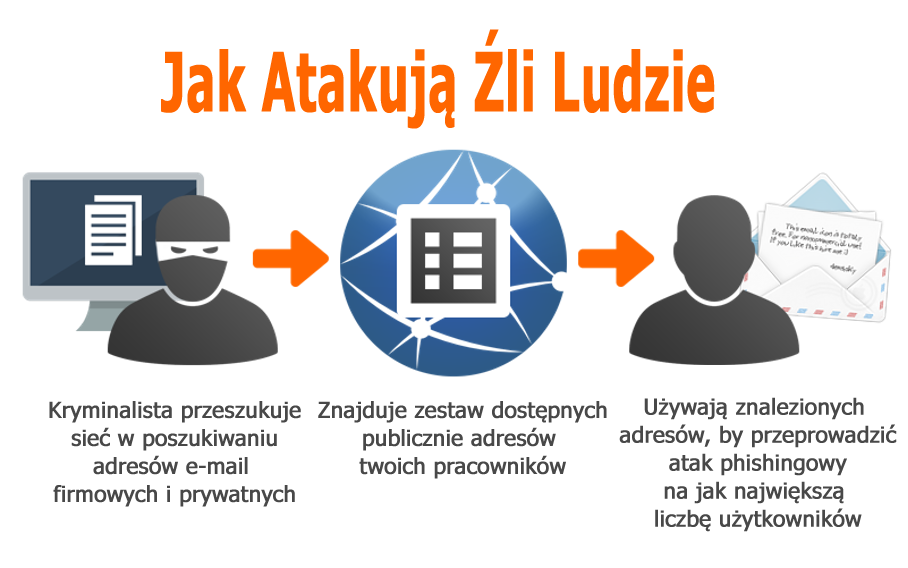

Kiedy hackerzy zdobędą wszystkie publicznie dostępne adresy e-mail, wtedy zaczyna się zabawa. Im więcej Twoich adresów e-mail wydostaje się poza organizację, tym większe jest prawdopodobieństwo przeprowadzenia ataku. Wiedza o tym, ile adresów email dostępnych jest w sieci jest często zaskakująca. Teraz mogą wysłać e-mail rzekomo z działu HR czy CEO i za pomocą technik socjotechnicznych zachęcić twoich użytkowników do kliknięcia w link. Czy chciałbyś wiedzieć o tym, że hackerzy spoofują twoją domenę?

Zapisz się na darmowy Domain Spoof Test.

Dowiedz się czy twoje domeny mogą być spoofowane. Domain Spoof Test (DST) jest jednorazową darmową usługą. Możesz o nią poprosić, aby odkryć wszystkie błędy w konfiguracji serwera. WAŻNE: Nie wszyscy kwalifikują się do DST. Nie jest to usługa dla pojedynczych osób, a dla tych członków organizacji, którzy odpowiadają za bezpieczeństwo wiadomości e-mail. Potrzebujemy adresu e-mail z domeny twojej organizacji, więc Gmail, AOL, Yahoo lub inne ISP nie są akceptowalne.

|

Skorzystaj z bezpłatnych narzędzi KnowBe4. Uruchom samodzielnie narzędzie lub Uruchom ze wsparciem i prezentacją w j. polskim. Pomożemy w uruchomieniu i zaprezentujemy działanie. |