Czym jest Spear Phishing?

Spear Phishing jest phishingiem wycelowanym w określoną osobę lub wydział organizacji.

Jak to się robi?

Może zastawiasz się jak przeprowadza się takie ataki? Nie jest to proste i może być skuteczne tylko jeżeli zajmuje się tym ktoś ze znajomością zaawansowanych technik hakerskich. Przyjrzyjmy się krokom wymaganym do przeprowadzenia ataku.

Istnieją dwa sposoby wysyłania kampanii phishingowych, używanych przez hackerów. Pierwszy z nich to metoda „spray-and-pray”, czyli metoda „strzelby”. Zbierają jak najwięcej adresów e-mail z danej organizacji i wysyłają im wszystkim wiadomość z linkiem, na który mogą kliknąć. Drugie podejście polega na określeniu, jakie konkretnie dane ich interesują, następnie ustaleniu kto ma dostęp do tych danych i ukierunkowaniu się konkretnie na te osoby. Jest to metoda spear phishing, a w pierwszym kroku tej strategii niezwykle przydatny jest na przykład serwis LinkedIn. Istnieje kilka sposobów na zdobycie adresów e-mail organizacji. Preferowane przez cyberprzestępców, jest wykorzystanie skryptów do pozyskiwania adresów e-mail z dużych wyszukiwarek. Jest zadziwiające, jak wiele e-maili można w ten sposób przechwycić i jak duża jest powierzchnia ataku spear phishingowego danej organizacji. Po zdobyciu adresów e-mail kilku osób, które mają na celowniku, przechodzi się do kroku drugiego. |

Aby atak dotarł do skrzynki odbiorczej ofiary, wiadomość e-mail musi ominąć oprogramowanie antywirusowe używane przez organizacje. Szybkie wyszukiwanie na stronach internetowych informacji o poszukiwanych administratorach IT w firmie będącej celem ataku, pozwala uzyskać zadziwiająco dużo informacji. Często można tam znaleźć dokładną listę programów antywirusowych i ich wersji. W innym przypadku można się o tym dowiedzieć także poprzez przeszukiwanie pamięci podręcznej DNS, a nawet mediów społecznościowych. Gdy znany jest już program antywirusowy, instaluje się go na stanowisku testowym, aby upewnić się, że wiadomość e-mail dotrze do adresata. Może w tym pomóc Metasploit, projekt open source dotyczący bezpieczeństwa komputerowego, który dostarcza informacji o lukach w zabezpieczeniach i pomaga w przeprowadzaniu testów penetracyjnych. |

Hakerzy nie mogą wydostać informacji z atakowanej organizacji w inny sposób niż przez wysyłanie payloadu, który umożliwia przesłanie informacji poza organizację. Jeden z takich payloadów – „reverse_https”, tworzy zaszyfrowany tunel z powrotem do serwera metasploit, co bardzo utrudnia wykrycie ataku przez oprogramowanie zabezpieczające, takie jak systemy wykrywania włamań czy zapory sieciowe. Dla tych produktów dane wychodzące z phishingu wyglądają jak normalny ruch https. |

Na ten temat napisano już wiele artykułów, a jest on kwintesencją socjotechniki. Jeżeli użytkownicy nie przeszli wysokiej jakości szkolenia z zakresu świadomości bezpieczeństwa, są łatwym celem dla spear phishingu. Osoba atakująca bada swój cel, dowiaduje się z kim się regularnie komunikuje i wysyła do niego spersonalizowaną wiadomość email, która wykorzystuje jedną z 22 czerwonych flag socjotechnicznych, aby skłonić go do kliknięcia w link lub otwarcia załącznika. Wyobraź sobie, że dostajesz wiadomość z adresu e-mail swojego ukochanego, której temat brzmi następująco „Kochanie, miałem mały wypadek z samochodem” i w treści: Zrobiłem kilka zdjęć moim smartfonem, myślisz, że będzie to bardzo kosztowne?”. |

Jedną z możliwości jest założenie tymczasowego serwera pocztowego i rozsyłanie wiadomości przez niego, ale ten serwer pocztowy nie będzie miał współczynnika reputacji. Lepszym rozwiązaniem jest zakupienie legalnej nazwy domeny na GoDaddy, użycie darmowego serwera pocztowego, który jest dostarczany wraz z nią i skonfigurowanie go w taki sposób, aby rekord MX był automatycznie tworzony przez GoDaddy. Ponadto łatwo jest zmienić informacje Whois GoDaddy, aby dopasować je do dowolnej domeny docelowej. Wszystko to ułatwia przedostawanie się wiadomości, które mogą być wysyłane za pomocą dowolnego klienta poczty czy skryptu. |

Załóżmy, że cel kliknął w link, a cyberprzestępcy zdołali umieścić na jego komputerze keyloggera. Teraz pozostaje czekać na cogodzinne przesyłanie danych z klawiatury z powrotem na ich serwer i monitorować, czy nie ma tam poszukiwanych danych uwierzytelniających. Gdy już je zdobędą, wystarczy dostać się do stacji roboczej, zdobyć wszystkie skrótowe hasła sieciowe, złamać je i uzyskać dostęp do całej sieci jako administrator. |

Rzeczywiste przykłady

Oszustwo na szefa.

Oto przykład klienta KnowBe4, który stał się celem oszustwa „na szefa”. Pracownik na początku chciał odpowiedzieć, ale potem przypomniał sobie o szkoleniu i zamiast tego zgłosił wiadomość za pomocą przycisku Phish Alert Button, alarmując dział IT o próbie oszustwa.

Gdy pracownik nie wykonał przelewu, dostał kolejną wiadomość od oszustów, którzy prawdopodobnie myśleli, że nadszedł dzień wypłaty. Chociaż w tym przypadku nie podali oni żądanej kwoty do przelania, firma mogła stracić znaczną sumę pieniędzy.

Złośliwe załączniki.

Cyberprzestępcy wykorzystują lukę w zabezpieczeniach firmy Microsoft do ominięcia oprogramowania zabezpieczającego punkty końcowe i zainfekowania stacji trojanem Remcos, ukrytym w pliku Microsoft PowerPoint.

Atak rozpoczyna się od wiadomości typu spear phishing, udającej wiadomość od producenta kabli, którego adresatami są głównie organizacje z branży produkcji elektroniki.

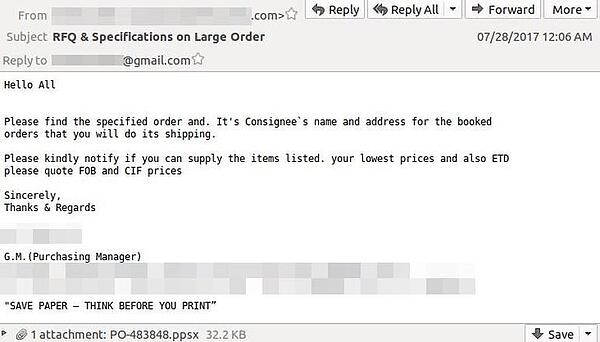

Adres nadawcy został sfałszowany tak, aby wyglądał jak wiadomość od partnera biznesowego, a wiadomość e-mail została napisana tak, aby wyglądała jak prośba o zamówienie, z załącznikiem zawierającym „informacje o wysyłce”. Oto jak wygląda wiadomość:

Po zainfekowaniu systemu, Remcos umożliwia keylogging, screenlogging, nagrywanie obrazu z kamery internetowej i mikrofonu, a także pobieranie i uruchamianie innego złośliwego oprogramowania. Może zapewnić atakującemu niemal pełną kontrolę nad zainfekowanym komputerem, bez wiedzy jego właściciela.

Ataki typu ransomware.

Wiele ataków typu „spear phishing” zawiera oprogramowanie ransomware. Jednym z wielu przykładów jest Defray , używany do ataków na sektor edukacji, produkcji i technologii opieki zdrowotnej w Stanach Zjednoczonych i Wielkiej Brytanii. Wektorem infekcji dla Defray są wiadomości spear phishingowe zawierające złośliwe załączniki z dokumentami Microsoft Word, a kampanie nie są większe niż kilka wiadomości.

Po otwarciu załącznika automatycznie rozpoczyna się proces instalacji oprogramowania. Znaleziono je tylko w małych, mocno ukierunkowanych atakach z żądaniami wysokiego okupu w wysokości 5000 dolarów. Poniżej znajduje się obrazek przedstawiający dokument.

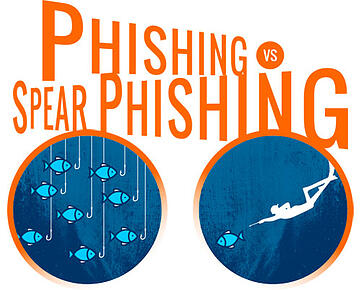

Phishing vs. Spear Phishing.

Chociaż ataki phishingowe i spear phishingowe są do siebie zbliżone, istnieje wiele kluczowych różnic, o których należy pamiętać. Kampania phishingowa ma bardzo szeroki zasięg i jest często zautomatyzowana, można ją określić jako „spray and pray”. Nie potrzeba wielkich umiejętności, aby przeprowadzić masową kampanię phishingową. Większość prób phishingu dotyczy danych kart kredytowych, nazw użytkowników i haseł itp. Zazwyczaj są to ataki jednorazowe.

Z drugiej strony, spear phishing jest bardzo ukierunkowany i wycelowany w konkretnego pracownika, firmę lub osoby w niej pracujące. Takie podejście wymaga zaawansowanych technik hakerskich i dużej ilości badań na temat celu. Spear phisherom chodzi o najcenniejsze dane, takie jak informacje poufne, tajemnice handlowe itp. Dlatego konieczne jest podejście bardziej ukierunkowane – sprawdza się, kto posiada informacje, których poszukują i atakują tę konkretną osobę. E-mail spear phishingowy to tak naprawdę dopiero początek ataku, ponieważ cyberprzestępcy próbują uzyskać dostęp do całości sieci.

Zapobieganie atakom typu Spear Phishing

Zatem jak zapobiegać takim atakom? Nie ma jednej metody, która ostatecznie powstrzymałaby to zagrożenie, ale są skuteczne metody, które umożliwiają stanie się trudniejszym celem dla przestępców:

…i zawsze pamiętaj: myśl, zanim klikniesz!

DARMOWE NARZĘDZIA