Definicja Ransomware

Ransomware jest definiowane jako złośliwe oprogramowanie, które uniemożliwia użytkownikom dostęp do ich urządzeń lub plików do momentu zapłacenia okupu. Ataki ransomware powodują przerwy w pracy, utratę danych, możliwą kradzież własności intelektualnej, a w niektórych branżach atak jest uznawany za naruszenie danych.

We wrześniu 2013 roku ataki ransomware przeszły na wyższy poziom. Software zazwyczaj jest instalowany na stacji roboczej użytkownika (PC lub Mac) za pomocą ataku socjotechnicznego, w którym użytkownik zostaje nakłoniony do kliknięcia linku phishingowego lub otwarcia załącznika. Gdy złośliwe oprogramowanie znajdzie się na komputerze, zaczyna szyfrować wszystkie pliki danych, które może znaleźć na komputerze oraz na wszystkich udziałach sieciowych, do których komputer ma dostęp.

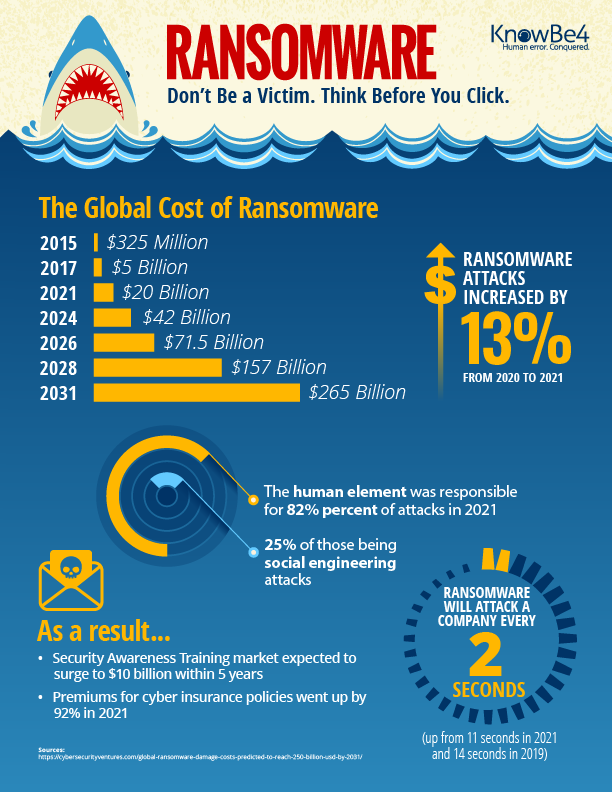

Następnym razem, gdy użytkownik chce uzyskać dostęp do jednego z tych plików, zostaje on zablokowany, a administrator systemu, zaalarmowany przez użytkownika, znajduje w katalogu dwa pliki, informujące o tym, że pliki są zajęte przez okup i jak zapłacić okup, aby je odszyfrować. Nowe rodzaje i warianty pojawiają się i znikają, gdy nowe mafie cybernetyczne wkraczają do „biznesu”. Techniki stosowane przez cyberprzestępców stale ewoluują, aby ominąć tradycyjne zabezpieczenia. Niektóre z głównych szczepów to WannaCry, GandCrab, Phobos i Cerber. Jest to bardzo udany przestępczy model biznesowy. Według prognoz Cybersecurity Ventures, do 2031 r. roczne koszty spowodowane przez ransomware przekroczą 265 miliardów dolarów.

Gdy pliki zostaną zaszyfrowane, jedynymi sposobami na ich odzyskanie jest przywrócenie kopii zapasowej lub zapłacenie okupu. Obecnie jednak cyberprzestępcy często uszkadzają kopie zapasowe po przeprowadzeniu udanego ataku. Storage Magazine podaje, że ponad 34% firm nie testuje swoich kopii zapasowych, a spośród tych testowanych 77% stwierdziło, że kopie taśmowe nie zdołały się odtworzyć. Według firmy Microsoft, 42% prób odzyskania danych z kopii zapasowych na taśmach w ciągu ostatniego roku zakończyło się niepowodzeniem.

Infekcja Ransomware oznacza dziś naruszenie danych

Tempo pojawiania się nowych odmian zmniejszyło się, ale oprogramowanie ransomware jest coraz bardziej wyrafinowane. Na początku hakerzy celowali głównie w konsumentów i szyfrowali pliki natychmiast po ich uruchomieniu. Później gangi zajmujące się ransomware zdały sobie sprawę, że mogą zarobić o wiele więcej pieniędzy na firmach. Początkowo rozprzestrzeniały się one jak zwykły wirus w organizacjach, zbierając po drodze dane uwierzytelniające i szyfrując pliki. Obecnie aktorzy zagrożeń podchodzą do tego o wiele bardziej inteligentnie. Po dostaniu się do organizacji złośliwe oprogramowanie ” łączy się z bazą”, dzięki czemu haker może przeprowadzić pełną analizę danych i dowiedzieć się, które są najcenniejsze dla jego ofiary, ile może realistycznie zażądać i co może zaszyfrować, aby jak najszybciej otrzymać zapłatę.

Większość gangów ransomware wyciąga Twoje najcenniejsze dane i grozi ich ujawnieniem na publicznie dostępnych stronach internetowych jako dodatkową metodą wymuszenia. Niektórzy z tych przestępców każą Ci płacić dwa razy, raz za klucz deszyfrujący, a drugi raz za usunięcie skradzionych przez nich danych. W samych Stanach Zjednoczonych jedno konsorcjum ubezpieczeniowe zajmujące się bezpieczeństwem cybernetycznym stwierdziło, że wypłaca tym gangom przestępczym 1 mln dolarów dziennie.

Liczba ta nie obejmuje kosztów odzyskiwania danych i przestojów w pracy, które mogą znacznie przekroczyć koszt okupu. Do tej pory odnotowano dziesiątki tysięcy ofiar ransomware, w tym dystrykty szkolne, departamenty policji i całe miasta. Ważne jest, aby zrozumieć, że nie tylko duże organizacje są potencjalnym celem ataku, małe i średnie organizacje są również zagrożone.

Cyberprzestępcy stale wykorzystują inżynierię społeczną i aktualizują tematy wiadomości phishingowych, aby pozostać na bieżąco. Niektóre motywy obejmują podszywanie się pod FBI, Urząd Skarbowy, a nawet wiadmości o tematyce COVID-19. Oprócz aktualizacji tematów, cyberprzestępcy opracowują również nowe kreatywne sposoby rozprzestrzeniania ransomware. Obejmują one tzw. Ransomware-as-a-Service (RaaS), takie jak „Dot” lub „Philadelphia”, w których oferują one Twoje pliki z powrotem za darmo, jeśli zainfekujesz dwie inne organizacje. Na YouTube znajdują się nawet filmy marketingowe dla niektórych ransomware.

Darmowe narzędzie do symulacji oprogramowania Ransomware

Czy Twoja sieć skutecznie zapobiega atakom ransomware?

Cyberprzestępcy nieustannie tworzą nowe warianty oprogramowania, aby uniknąć wykrycia. Czy Twoja sieć skutecznie blokuje wszystkie z nich, kiedy pracownicy padają ofiarą ataków socjotechnicznych?

RanSim firmy KnowBe4 pozwala szybko sprawdzić skuteczność istniejącego systemu ochrony sieci. RanSim symuluje 22 scenariusze infekcji ransomware i 1 scenariusz cryptominingu i jasno pokazuje, czy Twoja stacja robocza jest podatna na atak.

Przez Email: Zdecydowanie najczęstszy scenariusz obejmuje załącznik do wiadomości e-mail przedstawiony jako nieszkodliwy plik. Często hakerzy wysyłają plik z wieloma rozszerzeniami, aby ukryć prawdziwy typ otrzymywanego pliku. Jeśli użytkownik otrzyma phishingową wiadomość e-mail z załącznikiem lub nawet linkiem do pobrania oprogramowania i zainstaluje lub otworzy ten załącznik bez sprawdzenia jego autentyczności i intencji nadawcy, może to prowadzić bezpośrednio do infekcji ransomware. Jest to najczęstszy sposób, w jaki ransomware jest instalowany na maszynie użytkownika.

Pobranie Drive-By: Coraz częściej infekcje następują w wyniku pobierania „przy okazji”, kiedy odwiedzenie skompromitowanej strony internetowej ze starą przeglądarką, wtyczką do oprogramowania lub inną niezałataną aplikacją może zainfekować maszynę. Skompromitowana strona internetowa uruchamia zestaw exploitów (EK), który sprawdza znane luki. Często haker odkrywa błąd w oprogramowaniu, który może zostać wykorzystany do wykonania złośliwego kodu. Po odkryciu, błędy te są zazwyczaj szybko wychwytywane i łatane przez producenta oprogramowania, ale zawsze pozostaje pewien okres czasu, w którym użytkownik oprogramowania jest podatny na atak.

Przez Darmowy Software: Innym popularnym sposobem na zainfekowanie komputera jest zaoferowanie darmowej wersji oprogramowania. Może to mieć różne formy, takie jak „zkrakowane” wersje drogich gier lub oprogramowania, darmowe gry, „mody” do gier, treści dla dorosłych, wygaszacze ekranu lub fałszywe oprogramowanie reklamowane jako sposób na oszukiwanie w grach online lub obejście płatnej zapory na stronie internetowej. Żerując na użytkowniku w ten sposób, hakerzy mogą ominąć każdy firewall czy filtr poczty elektronicznej. W końcu użytkownik sam pobrał plik bezpośrednio! Przykładem jest atak ransomware, który wykorzystał popularność gry Minecraft, oferując graczom Minecrafta „mod”. Kiedy go instalowali, oprogramowanie instalowało również uśpiony ransomware, który aktywował się tygodnie później. Jedną z metod, którą cyberprzestępcy wykorzystują do zainstalowania na komputerze szkodliwego oprogramowania, jest wykorzystanie jednej z tych niezałatanych luk. Przykłady exploitów mogą obejmować luki w niezałatanej wersji Adobe Flash, błąd w Javie lub starej przeglądarce internetowej, aż po przestarzały system operacyjny.

Jednym z najważniejszych wydarzeń, które stworzyło najnowszą – piątą generację cyberprzestępczości, było powstanie aktywnej podziemnej gospodarki, w której skradzione towary i nielegalne usługi są kupowane i sprzedawane w „profesjonalny” sposób. Dzięki temu cyberprzestępczość rozwija się w znacznie szybszym tempie. Wszystkie te narzędzia służące do handlu są teraz powszechnie dostępne. Otworzyło to „branżę” dla stosunkowo niedoświadczonych przestępców, którzy mogą nauczyć się fachu i szybko zabrać się do pracy.

Niektóre przykłady tej profesjonalizacji to:

Problem w tym, że zapewnia ona możliwość rozszerzenia działalności na większą skalę. Pojawienie się generacji piątej zwiększa jakość złośliwego oprogramowania, przyspiesza przestępczy „supply chain” i skutecznie rozkłada ryzyko wśród przestępców, co oznacza, że zatrzymanie sprawców staje się znacznie trudniejsze, nie wspominając o problemach z jurysdykcją.

Ze względu na te czynniki jasne jest, że czeka nas długa droga. Musimy wzmocnić naszą pozycję w grze, tak jak zrobili to przestępcy w ciągu ostatnich 10 lat.

Istnieje strona internetowa o nazwie ID Ransomware, która umożliwia przesłanie noty okupu i przykładowego zaszyfrowanego pliku. Narzędzie zidentyfikuje konkretną odmianę, z którą masz do czynienia i jeśli jest dostępna, pobierze narzędzia deszyfrujące, aby odzyskać pliki i/lub całe udziały sieciowe, jeśli kopie zapasowe zawiodły. Warto wiedzieć, który typ oprogramowania masz, ponieważ nie ma jednej uniwersalnej metody pozbycia się ransomware.

Bitcoin to krypto-waluta, która wykorzystująca technologię peer-to-peer do obsługi transakcji bez centralnego punktu kontroli – oznacza to, że nie ma banków ani agencji rządowych. Wszystkie transakcje są publiczne, jednak osoby posiadające te cyfrowe portfele pozostają całkowicie anonimowi. To sprawia, że Bitcoin jest bardzo atrakcyjny dla cyberprzestępców i dlatego jest najczęściej żądaną metodą płatności w przypadku ataków ransomware.

Widzieliśmy, jak niektórzy przestępcy żądali okupu w takich postaciach jak karty upominkowe Amazon czy iTunes, ale zdecydowana większość żąda Bitcoinów.

Ponieważ większość ransomware jest dostarczana przez złośliwe oprogramowanie znajdujące się w e-mailach phishingowych, użytkownicy powinni być przeszkoleni, aby nie klikać na takie wiadomości. Zaobserwowaliśmy, że odsetek „użytkowników podatnych na phishing” zmniejszył się ze średnio 31,4% do 4,8% w ciągu roku korzystania z naszej platformy szkoleniowej.

Jak sprawdzić obecność oprogramowania Ransomware

Objawy

To dosyć proste. Aby dowiedzieć się, czy jesteś zainfekowany wirusem ransomware zwróć uwagę na następujące objawy:

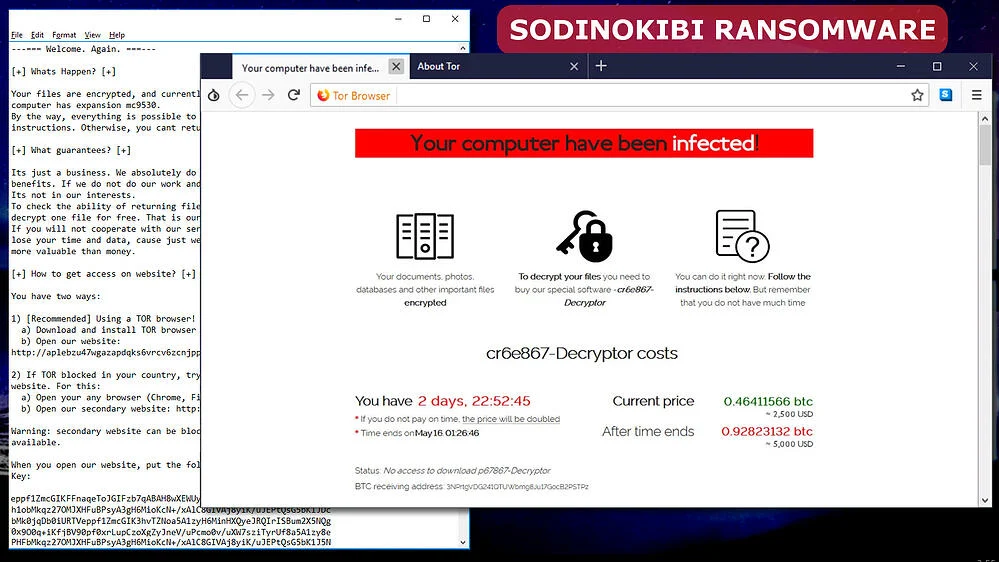

Oto przykład ekranu ransomware z niesławnego Sodinokibi:

Oto przykład strony internetowej z ransomware, z groźbą ujawnienia danych:

Wektory infekcji

Przez Email:

Zdecydowanie najczęstszy scenariusz obejmuje załącznik do wiadomości e-mail przedstawiony jako nieszkodliwy plik. Często hakerzy wysyłają plik z wieloma rozszerzeniami, aby ukryć prawdziwy typ otrzymywanego pliku. Jeśli użytkownik otrzyma phishingową wiadomość e-mail z załącznikiem lub nawet linkiem do pobrania oprogramowania i zainstaluje lub otworzy ten załącznik bez sprawdzenia jego autentyczności i intencji nadawcy, może to prowadzić bezpośrednio do infekcji ransomware. Jest to najczęstszy sposób, w jaki ransomware jest instalowany na maszynie użytkownika.

Pobranie Drive-By:

Coraz częściej infekcje następują w wyniku pobierania „przy okazji”, kiedy odwiedzenie skompromitowanej strony internetowej ze starą przeglądarką, wtyczką do oprogramowania lub inną niezałataną aplikacją może zainfekować maszynę. Skompromitowana strona internetowa uruchamia zestaw exploitów (EK), który sprawdza znane luki. Często haker odkrywa błąd w oprogramowaniu, który może zostać wykorzystany do wykonania złośliwego kodu. Po odkryciu, błędy te są zazwyczaj szybko wychwytywane i łatane przez producenta oprogramowania, ale zawsze pozostaje pewien okres czasu, w którym użytkownik oprogramowania jest podatny na atak.

Przez Darmowy Software:

Innym popularnym sposobem na zainfekowanie komputera jest zaoferowanie darmowej wersji oprogramowania. Może to mieć różne formy, takie jak „zkrakowane” wersje drogich gier lub oprogramowania, darmowe gry, „mody” do gier, treści dla dorosłych, wygaszacze ekranu lub fałszywe oprogramowanie reklamowane jako sposób na oszukiwanie w grach online lub obejście płatnej zapory na stronie internetowej. Żerując na użytkowniku w ten sposób, hakerzy mogą ominąć każdy firewall czy filtr poczty elektronicznej. W końcu użytkownik sam pobrał plik bezpośrednio! Przykładem jest atak ransomware, który wykorzystał popularność gry Minecraft, oferując graczom Minecrafta „mod”. Kiedy go instalowali, oprogramowanie instalowało również uśpiony ransomware, który aktywował się tygodnie później.

Jedną z metod, którą cyberprzestępcy wykorzystują do zainstalowania na komputerze szkodliwego oprogramowania, jest wykorzystanie jednej z tych niezałatanych luk. Przykłady exploitów mogą obejmować luki w niezałatanej wersji Adobe Flash, błąd w Javie lub starej przeglądarce internetowej, aż po przestarzały system operacyjny.

Protokół zdalnego pulpitu:

Innym bardzo powszechnym sposobem infekowania sieci są wystawione do Internetu sesje RDP (Remote Desktop Protocol). Sesje RDP są wykorzystywane do zdalnego logowania się do komputerów z systemem Windows i pozwalają użytkownikowi kontrolować ten komputer tak, jakby siedział przed nim. Technologia ta zazwyczaj wykorzystuje port 3389 do komunikacji, a wiele organizacji dopuszcza ruch z Internetu przez swoją zaporę, dzięki czemu ludzie mogą zdalnie uzyskać dostęp do komputera. Hakerzy stają się coraz bardziej wykwalifikowani w atakowaniu tych odsłoniętych komputerów i używaniu ich do rozprzestrzeniania złośliwego oprogramowania w sieci. RDP jest wykorzystywany albo z powodu niezałatanej luki, albo przez odgadnięcie hasła, ponieważ te wybrane przez ofiary, są bardzo słabe i/lub nie mają włączonej ochrony konta.

DARMOWE NARZĘDZIA