Czym jest Phishing?

Phishing to technika mająca na celu zdobycie poufnych informacji, takich jak nazwy użytkownika, hasła i dane karty kredytowej. Polega ona na podszywaniu się pod zaufany podmiot, za pomocą masowo wysyłanych wiadomości e-mail, które omijają filtry antyspamowe.

Wiadomości e-mail podające się za wiadomości z popularnych portali społecznościowych, banków, serwisów aukcyjnych lub od administratorów IT są powszechnie wykorzystywane do zwabiania niczego niepodejrzewających osób. Jest to forma oszustwa z zakresu inżynierii społecznej.

Najpopularniejsze techniki Phishingowe

Istnieje wiele różnych technik wykorzystywanych do pozyskiwania danych osobowych użytkowników. Wraz z postępem technologii coraz bardziej zaawansowane są również techniki wykorzystywane przez cyberprzestępców.

Aby zapobiegać phishingowi internetowemu, użytkownicy powinni wiedzieć, jakich technik używają cyberprzestępcy, a także powinni znać techniki antyphishingowe, aby nie stać się ich ofiarami.

|

Spear Phishing Pomyśl o spear phishingu jako o phishingu personalizowanym. Klasyczne kampanie phishingowe wysyłają e-maile masowo do jak największej liczby osób, ale spear phishing jest znacznie bardziej ukierunkowany. Haker ma określoną osobę lub organizację, którą chce skompromitować, a jego celem są cenniejsze informacje niż dane kart kredytowych. W celu spersonalizowania ataku i zwiększenia szans na jego powodzenie hakerzy prowadzą badania nad celem.

Email/Spam Używanie najbardziej rozpowszechnionej techniki phishingu polega na wysyłaniu do milionów użytkowników tej samej wiadomości e-mail, z prośbą o podanie danych osobowych. Dane te zostaną wykorzystane przez phisherów do prowadzenia nielegalnej działalności. Większość wiadomości zawiera notatkę przedstawiającą sprawę jako pilną. Wymaga ona od użytkownika wprowadzenia danych uwierzytelniających w celu aktualizacji informacji o koncie, zmiany danych lub weryfikacji konta. Czasami użytkownik może zostać poproszony o wypełnienie formularza, w celu uzyskania dostępu do nowej usługi, za pośrednictwem linka zamieszczonego w wiadomości e-mail.

Oszustwo „na pośrednika” Oszustwo „na pośrednika” to jedna z najbardziej wyrafinowanych technik phishingu. Haker znajduje się pomiędzy oryginalną witryną a systemem phishingowym. Phisher śledzi szczegóły transakcji pomiędzy legalną witryną a użytkownikiem. W miarę jak użytkownik przekazuje kolejne informacje, są one gromadzone przez phisherów bez wiedzy użytkownika.

Manipulacja linkami Manipulacja linkami to technika polegająca na wysyłaniu linka do fałszywej strony internetowej. Gdy użytkownik kliknie w fałszywy odsyłacz, zamiast strony wymienionej w wiadomości otwiera się strona phishera. Najechanie myszką na odsyłacz w celu wyświetlenia rzeczywistego adresu powstrzymuje użytkowników przed daniem się nabrać na taką manipulację.

Keyloggery Keyloggery to złośliwe oprogramowanie służące do identyfikowania danych wprowadzanych z klawiatury. Informacje te są wysyłane do hakerów, którzy odszyfrowują hasła i inne rodzaje informacji. Aby uniemożliwić rejestratorom klawiszy dostęp do danych osobowych, w bezpiecznych witrynach internetowych dostępne są opcje umożliwiające klikanie myszą, w celu wprowadzania danych za pomocą wirtualnej klawiatury.

Trojany Koń trojański to rodzaj złośliwego oprogramowania zaprojektowanego w celu wprowadzenia użytkownika w błąd. Jest to możliwe poprzez działanie, które wygląda na normalne, ale w rzeczywistości umożliwia nieautoryzowany dostęp do konta użytkownika, w celu zebrania danych uwierzytelniających za pośrednictwem lokalnego komputera. Zdobyte informacje są następnie przesyłane do cyberprzestępców.

Malvertising Malvertising to fałszywe reklamy zawierające aktywne skrypty, zaprojektowane w celu pobierania złośliwego oprogramowania lub wymuszania przesyłania niepożądanych treści na komputer użytkownika. Najczęstszymi metodami wykorzystywanymi w malvertisingu są exploity w Adobe PDF i Flash.

Podrabianie Stron Internetowych Podrabiane strony internetowe są tworzone przez hakerów w taki sposób, aby wyglądały dokładnie tak, jak prawdziwe. Celem fałszowania witryn jest nakłanianie użytkowników do wprowadzenia informacji, które mogą zostać wykorzystane do wyłudzenia pieniędzy lub przeprowadzania dalszych ataków. |

Zły bliźniak Wi-Fi Hakerzy używają narzędzi takich jak pineapple – składa się ono z dwóch stacji radiowych, służących do tworzenia własnej sieci Wi-Fi. Używają często spotykanych nazw sieci, takich jak AT&T Wi-Fi, która jest dość powszechna w wielu miejscach publicznych. Jeśli użytkownik nie zwróci uwagi i wejdzie do sieci kontrolowanej przez hakerów, mogą oni przechwycić wszelkie informacje wprowadzane podczas sesji, np. dane bankowe.

Przechwytywanie Sesji Do przechwycenia sesji phisher wykorzystuje mechanizm kontroli sesji webowej, w celu kradzieży informacji od użytkownika. W prostej procedurze włamywania się do sesji, znanej jako sniffing sesji, phisher może użyć sniffera do przechwycenia istotnych informacji, aby uzyskać dostęp do serwera WWW.

Content Injection Content injection to technika polegająca na zmianie części treści na wiarygodnej witrynie. Ma to na celu wprowadzenie użytkownika w błąd i skłonienie go do przejścia na stronę znajdującą się poza witryną, gdzie zostanie poproszony o podanie danych osobowych.

Vishing (Phishing Głosowy) W przypadku phishingu głosowego phisher nawiązuje połączenie telefoniczne z użytkownikiem i prosi go o wybranie numeru. Celem jest uzyskanie przez telefon informacji osobistych o koncie bankowym. Wyłudzanie informacji odbywa się najczęściej za pomocą fałszywego identyfikatora rozmówcy.

Smishing (Phishing przez SMS) Phishing prowadzony za pośrednictwem krótkich wiadomości tekstowych (SMS). SMS-y typu smishing próbują przykładowo nakłonić ofiarę do ujawnienia danych osobowych pod adresem linku prowadzącego do strony phishingowej.

Malware Oszustwa phishingowe z wykorzystaniem złośliwego oprogramowania wymagają uruchomienia go na komputerze użytkownika. Szkodliwe oprogramowanie jest zwykle dołączane do wiadomości e-mail, wysyłanej do użytkownika przez phisherów. Gdy użytkownik kliknie odsyłacz, złośliwe oprogramowanie zostanie uruchomione. Czasami oprogramowanie może być również dołączone jako plik do pobrania.

Ransomware Ransomware to uniemożliwienie dostępu do urządzenia lub plików, do momentu zapłacenia okupu. Ransomware dla komputerów PC to złośliwe oprogramowanie, które instaluje się na stacji roboczej użytkownika za pomocą ataku socjotechnicznego. Następnie użytkownik zostaje podstępnie nakłoniony do kliknięcia odsyłacza, otwarcia załącznika lub kliknięcia reklamy.

Domain Spoofing (Sfałszowana Domena) Jednym z przykładów jest oszustwo „na szefa” oraz podobne tego typu ataki. Ofiara dostaje wiadomość e-mail, która wygląda tak, jakby pochodziła od szefa lub kolegi z pracy, a atakujący prosi o takie rzeczy, jak informacje W-2 lub przelewy pieniężne. Aby sprawdzić, czy Twoja organizacja jest podatna na tę technikę, możesz bezpłatnie przeprowadzić test na podszywanie się pod domenę.

Socjotechnika Użytkownicy mogą zostać zmanipulowani do kliknięcia podejrzanej treści z wielu różnych praktycznych i społecznych powodów. Na przykład złośliwy załącznik może na pierwszy rzut oka wyglądać jak faktura związana z wykonywaną pracą. Hakerzy liczą na to, że ofiary nie pomyślą dwa razy, zanim zainfekują sieć. |

Najskuteczniejsze tematy wiadomości phishingowych

Ciekawi Cię, w co najczęściej klikają użytkownicy? Co kwartał ujawniamy, w jakie wiadomości użytkownicy klikają najczęściej!

Co kwartał firma KnowBe4 przygotowuje raport dotyczący najczęściej klikanych wiadomości phishingowych według linii tematycznych. Dane te pochodzą z milionów testów phishingowych przeprowadzanych rocznie przez naszych klientów. Ataki typu „In The Wild” to najczęstsze tematy wiadomości e-mail, które otrzymujemy od naszych klientów. Dzięki kliknięciu przez pracowników przycisku alarmowego Phishuj przy użyciu prawdziwych wiadomości phishingowych użytkownicy pomagają zespołowi w walce z phishingiem.

Najnowsze wyniki pokazują, że biznesowe wiadomości phishingowe pozostają najczęściej klikaną kategorią na całym świecie. Porównując wyniki phishingu w Stanach Zjednoczonych z wynikami w regionie EMEA, wiadomości phishingowe w Stanach Zjednoczonych wydają się pochodzić z organizacji, do których należą ofiary i skupiają się na ostrzeżeniach dotyczących bezpieczeństwa związanych z hasłami i zmianami w polityce wewnętrznej firmy. W regionie EMEA główne tematy wiadomości są związane z codziennymi zadaniami użytkowników, a linie tematyczne wydają się być bardziej spersonalizowane, aby zachęcić użytkownika do kliknięcia. Spójrz na infografikę poniżej i zapoznaj się z pełnym wpisem tutaj. Dzielenie się tą informacją z użytkownikami to świetny sposób na informowanie ich na bieżąco o typach ataków, na które obecnie są narażeni.

Przykłady prawdziwego phishingu

Typowa wiadomość phishingowa

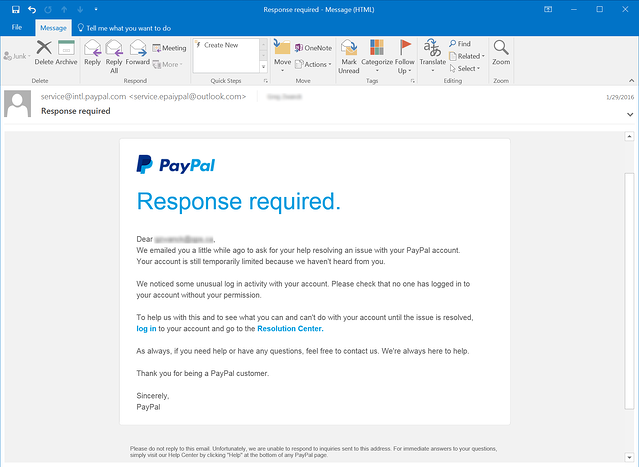

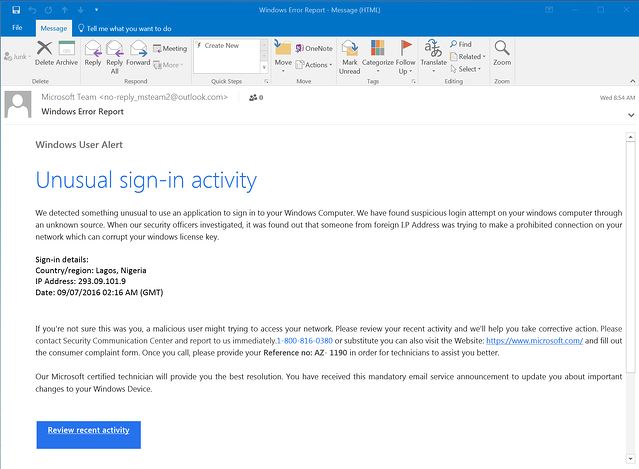

W ciągu ostatnich kilku lat dostawcy usług internetowych poczynili postęp w kwestii bezpieczeństwa, poprzez informowanie klientów o wykryciu nietypowej lub niepokojącej aktywności na kontach użytkowników. Nie dziwi więc fakt, że przestępcy wykorzystują to do swoich celów. Wiele z tych wiadomości jest źle napisanych, z błędami gramatycznymi itp., ale inne wyglądają na tyle wiarygodnie, że ktoś, kto nie zwrócił na nie większej uwagi, może je wziąć za autentyczne.

Przyjrzyjmy się temu fałszywemu powiadomieniu o zabezpieczeniach Paypal, ostrzegające potencjalnych klientów o „nietypowej aktywności” na ich kontach. Najechanie kursorem myszy na linki wystarczyłoby, aby użytkownik zorientował się że trafi na stronę wykradającą dane uwierzytelniające. Pierwszy przykład to fałszywe powiadomienie firmy Microsoft, wyglądające niemal identycznie jak rzeczywiste, dotyczące „nietypowej aktywności związanej z logowaniem”. Drugi przykład wiadomości e-mail kieruje użytkownika na fałszywy numer 1800, zamiast przekierować go do strony wyłudzającej dane uwierzytelniające

Zainfekowane załączniki

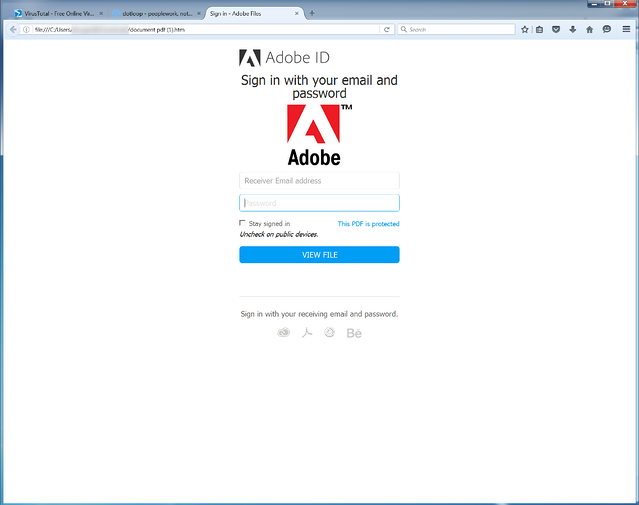

Złośliwe załączniki .HTML nie są tak często spotykane jak załączniki .JS czy .DOC, ale są używane z kilku powodów. Po pierwsze, prawdopodobieństwo wykrycia przez antywirusa jest niskie, ponieważ pliki .HTML nie są powszechnie kojarzone z atakami przenoszonymi przez pocztę elektroniczną. Po drugie, załączniki .HTML są powszechnie używane przez banki i inne instytucje finansowe, więc odbiorcy są przyzwyczajeni do ich obecności w swoich skrzynkach pocztowych. Poniżej znajduje się kilka przykładów wyłudzeń danych uwierzytelniających, które widzieliśmy przy użyciu tego wektora ataku.

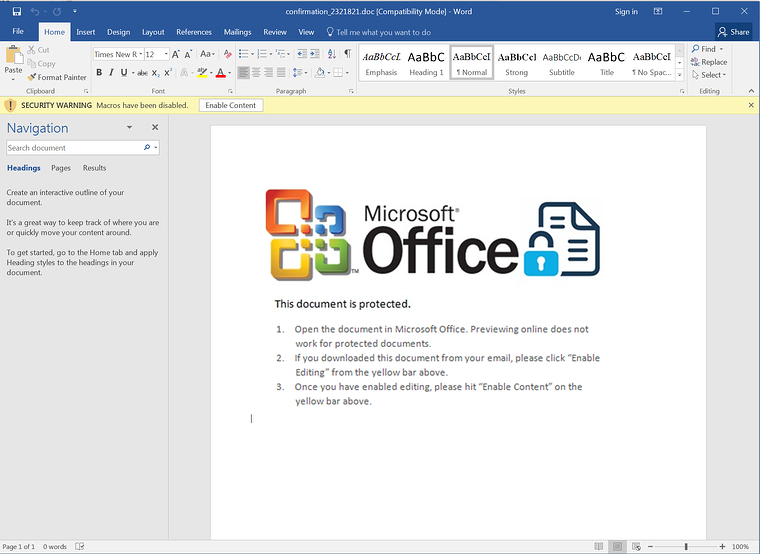

Złośliwe makra w wiadomościach phishingowych stały się w zeszłym roku jednym z częściej używanych sposobów na dostarczanie oprogramowania ransomware. Takie dokumenty zbyt często bez problemu omijają programy antywirusowe. Wiadomości phishingowe mają wywoływać u odbiorcy konieczność szybkiej reakcji, a jak widać na poniższym zrzucie ekranu, dokumenty prowadzą użytkownika przez cały proces. Jeśli użytkownik nie włączy makr, atak się nie powiedzie.

Ataki przez Social Media

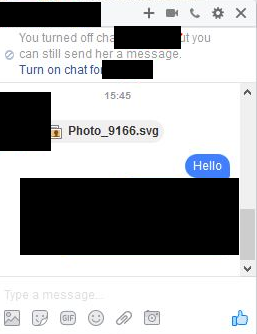

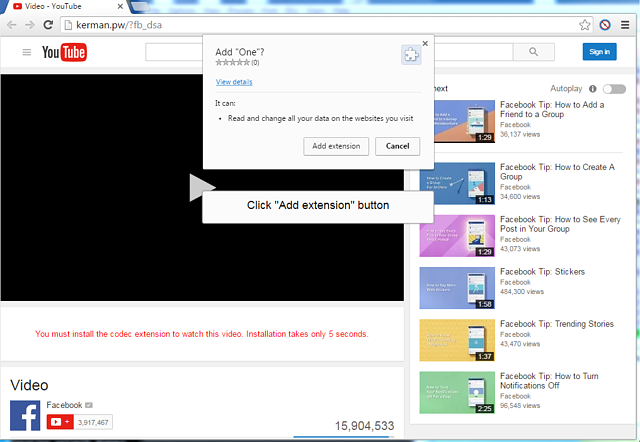

Kilku użytkowników Facebooka otrzymało na swoje konta wiadomości od innych, znanych im już użytkowników. Wiadomości składały się z pojedynczego pliku graficznego .SVG (Scaleable Vector Graphic), który co ciekawe, omijał filtr rozszerzeń plików Facebooka. Użytkownicy, którzy kliknęli ten plik, aby go otworzyć, byli przekierowywani na fałszywą stronę Youtube, która nakłaniała użytkowników do zainstalowania dwóch rozszerzeń Chrome, rzekomo potrzebnych do obejrzenia (nieistniejącego) filmu na stronie.

W przypadku większości użytkowników dwa rozszerzenia Chrome były wykorzystywane do umożliwienia złośliwemu oprogramowaniu samorozprzestrzeniania się, poprzez wykorzystanie dostępu przeglądarki do konta na Facebooku, w celu wysłania wiadomości do wszystkich znajomych z tym samym plikiem graficznym SVG.

W niektórych przypadkach wbudowany skrypt Javascript pobierał i uruchamiał również Nemucod, trojana downloadera pobierającego na zaatakowane komputery wiele różnych szkodliwych payloadów. Użytkownicy, którzy mieli na tyle mało szczęścia by zetknąć się z tą wersją skryptu, dowiedzieli się, że ich komputery stały się zakładnikami oprogramowania ransomware Locky.

LinkedIn już od kilku lat jest obiektem oszustw internetowych i ataków phishingowych, głównie ze względu na bogactwo danych, jakie oferuje na temat pracowników korporacji. Przestępcy wykorzystują te dane w celu zidentyfikowania potencjalnych ofiar ataków na firmową pocztę elektroniczną, w tym przelewów bankowych i oszustw socjotechnicznych typu W-2, a także wielu innych. Oto kilka przykładów, które zobaczyliśmy dzięki Phish Alert Button od firmy KnowBe4:

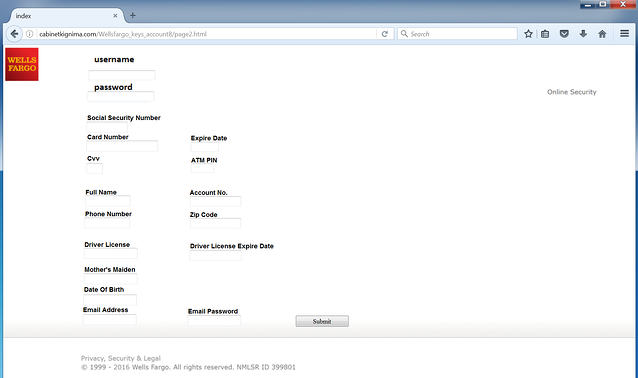

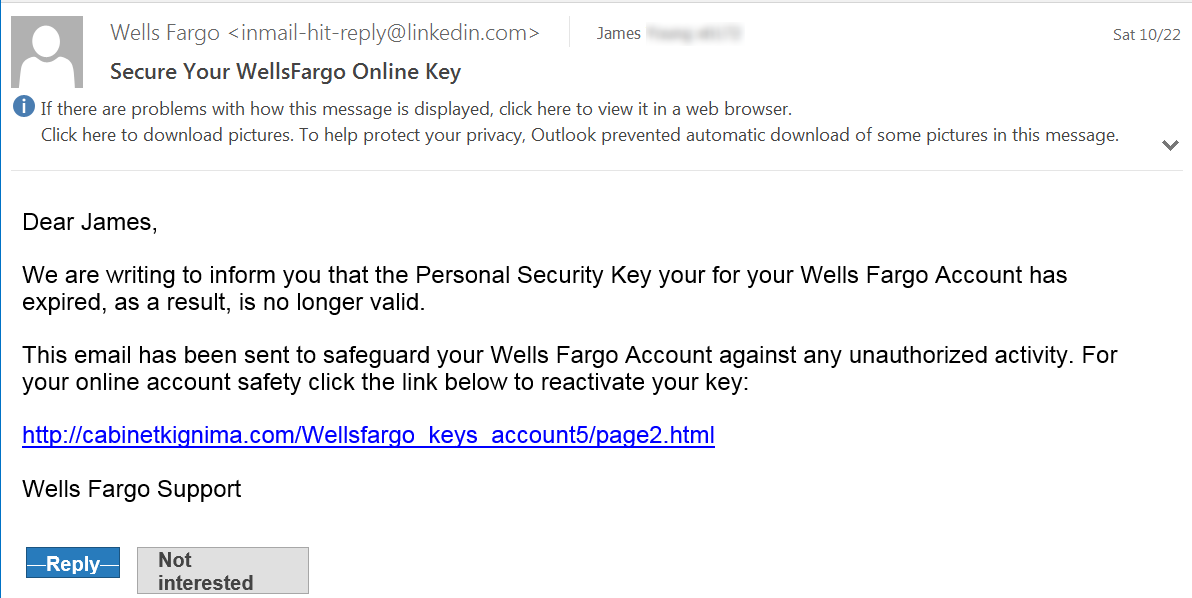

W jednym z ataków użytkownik zgłosił, że otrzymał standardowy phishing dotyczący danych uwierzytelniających Wells Fargo, za pośrednictwem poczty wewnętrznej serwisu LinkedIn:

Należy zauważyć, że ten konkretny InMail wydaje się pochodzić z fałszywego konta Wells Fargo. Podany odsyłacz prowadzi do dość typowego phishingu na dane uwierzytelniające (hostowanego na już usuniętej domenie):

Wygląda na to, że cyberprzestępcy założyli fałszywy profil Wells Fargo, by wyglądać bardziej autentycznie.

Inny podobny phishing został dostarczony na konto e-mail spoza LinkedIn:

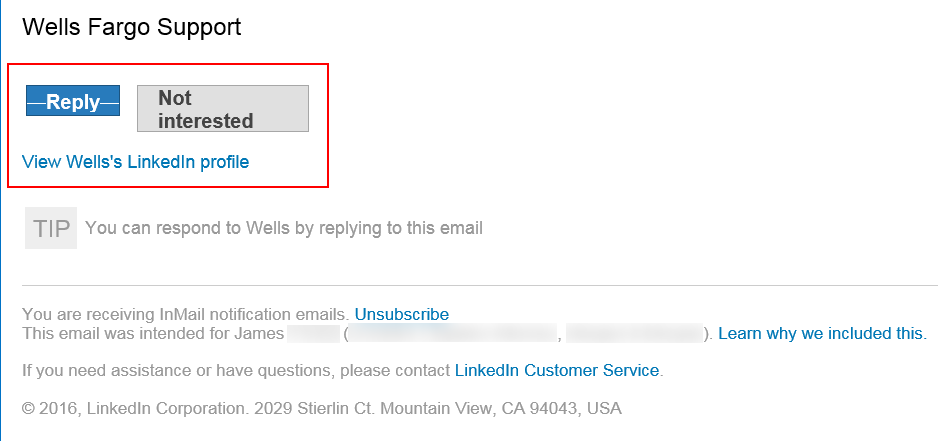

Ta wiadomość e-mail została dostarczona za pośrednictwem serwisu LinkedIn, podobnie jak adresy URL kilku linków umieszczonych w stopce tej wiadomości („Odpowiedz”, „Nie jestem zainteresowany”, „Zobacz profil Wellsa na LinkedIn”):

Te adresy URL zostały oczywiście wygenerowane automatycznie przez LinkedIn, gdy przestępcy wykorzystali funkcjonalność wysyłania wiadomości LinkedIn do wygenerowania phishingu, który trafił na zewnętrzne konto pocztowe użytkownika (w przeciwieństwie do skrzynki wewnętrznej LinkedIn, jak to miało miejsce w przypadku pierwszego phisha omówionego powyżej).

Phishing mobilny

Ataki phishingowe na urządzenia mobilne wzrosły o 475% w latach 2019-2020 – wynika z najnowszego raportu firmy Lookout. Ataki na urządzenia mobilne nie są niczym nowym, jednak zyskują na znaczeniu jako wektor. Atakujący wykorzystują obecnie wiadomości SMS, a także niektóre z najpopularniejszych i najczęściej używanych obecnie aplikacji społecznościowych i platform do przesyłania wiadomości, takich jak WhatsApp, Facebook Messenger i Instagram, jako sposobów na przesyłanie phishingu. Specjaliści ds. bezpieczeństwa, którzy nie dostrzegają tych nowych wektorów ataku, narażają swoje organizacje na niebezpieczeństwo.

Oto tylko kilka zagrożeń phishingowych, biorących na cel użytkowników urządzeń mobilnych:

Aby zmniejszyć zagrożenie, skorzystaj z poniższej listy kontrolnej:

Jak zapobiegać atakom

Oto nasze najlepsze praktyki w zakresie zapobiegania atakom phishingowym. Należy pamiętać, że nie ma jednego idealnego rozwiązania, które zapewni Ci ochronę – aby zachować bezpieczeństwo musisz przyjąć podejście warstwowe:

Choć zalecenie, aby po prostu zrozumieć zagrożenia, na jakie narażona jest organizacja może wydawać się banalne, nie możemy pomijać tego kroku. Osoby podejmujące decyzje muszą zrozumieć, że stoją w obliczu zagrożeń nie tylko ze strony ataków phishingowych, ale również coraz większej liczby zagrożeń dotyczących wszystkich systemów komunikacji i współpracy, urządzeń osobistych używanych przez użytkowników, a nawet samych użytkowników. Cyberprzestępczość to branża dysponująca znaczną wiedzą techniczną, rozległymi funduszami i bogatym zestawem potencjalnych celów.

Wiele organizacji jeszcze nie opracowało i nie opublikowało szczegółowych i dokładnych zasad dotyczących poczty elektronicznej, Internetu, mediów społecznościowych i innych narzędzi, które zostały wdrożone przez ich działy IT, lub których używanie jest dozwolone w ramach tzw. „shadow IT”.

W związku z tym zalecamy, aby jednym z pierwszych kroków dla każdej organizacji było opracowanie szczegółowych i dokładnych zasad dotyczących wszystkich narzędzi, które są lub prawdopodobnie będą używane w przyszłości.

Zasady te powinny koncentrować się na zobowiązaniach prawnych, regulacyjnych i innych, dotyczących szyfrowania wiadomości e-mail i innych treści, jeśli zawierają one dane wrażliwe lub poufne, monitorowania całej komunikacji pod kątem złośliwego oprogramowania wysyłanego na blogi, do mediów społecznościowych i innych miejsc oraz kontrolowania jak używane są urządzenia osobiste mające dostęp do systemów firmowych.

Ustanowienie solidnych zasad nie zapewni ochrony bezpieczeństwa jako takiej, ale może być przydatne w ograniczaniu liczby narzędzi, z których korzystają pracownicy podczas dostępu do zasobów firmowych. Z kolei ograniczenia są równoznaczne ze zmniejszeniem liczby punktów dostępu dla oprogramowania ransomware i innych form złośliwego oprogramowania, czy prób wyłudzania danych i treści, których wydostanie się poza organizację może stanowić zagrożenie dla bezpieczeństwa.

Luki w aplikacjach i systemach operacyjnych mogą umożliwić cyberprzestępcom skuteczne przeniknięcie za systemy obronne firmy. Każda aplikacja i system powinny być sprawdzane pod kątem luk w zabezpieczeniach i aktualizowane przy użyciu najnowszych poprawek dostarczanych przez producentów.

Przydatną metodą odzyskiwania danych po ataku ransomware, a także po innych rodzajach infekcji złośliwym oprogramowaniem, jest przywrócenie danych z kopii zapasowej wykonanej możliwie najbliżej punktu sprzed wystąpienia infekcji.

Korzystając z ostatniej kopii zapasowej, można odtworzyć punkt końcowy i przywrócić jego dane do stanu sprzed ataku, przy jak najmniejszej ich utracie. W prawdzie przy tej strategii pewien poziom utraty jest prawdopodobny (zwykle będzie występować przerwa między ostatnią kopią zapasową, a czasem ataku), często tworzone kopie zapasowe zminimalizują tę utratę.

Pracownicy powinni używać haseł, które odpowiadają ryzyku związanemu z danymi korporacyjnymi, do których mają dostęp. Hasła te powinny być zmieniane zgodnie z ustalonym harmonogramem, pod nadzorem działu IT.

Wdróż programy szkolenia w zakresie świadomości bezpieczeństwa, które pomogą użytkownikom lepiej rozpoznawać niebezpieczne treści otrzymywane pocztą elektroniczną, przez media społecznościowe, strony internetowe itd. Celem szkolenia w zakresie świadomości bezpieczeństwa jest pomoc użytkownikom w zachowaniu większej ostrożności, przy poruszaniu się w sieci. Chociaż szkolenie w zakresie świadomości bezpieczeństwa samo w sobie nie rozwiąże całkowicie problemów związanych z bezpieczeństwem organizacji, to jednak zwiększy ono zdolność użytkowników – ostatniej linii obrony w każdej infrastrukturze bezpieczeństwa – do bycia odpornymi na próby phishingu. Niezbędne są inwestycje w szkolenia pracowników, aby „ludzka zapora” mogła działać prawidłowo w obliczu coraz bardziej wyrafinowanych ataków phishingowych i innych ataków socjotechnicznych.

Stwórz dodatkowe kanały komunikacji dla kluczowych członków personelu, którzy mogliby zajmować się finansami firmy lub innymi poufnymi informacjami. Na przykład jeśli podróżujący dyrektor generalny wysyła do swojego dyrektora finansowego prośbę o przekazanie środków dostawcy, dyrektor finansowy powinien mieć możliwość sprawdzenia autentyczności wiadomości, na przykład wysyłając SMS-a lub dzwoniąc do dyrektora generalnego.

Regularnie wysyłaj symulowane wiadomości phishingowe do pracowników, aby wzmocnić ich świadomość bezpieczeństwa i upewnić się, że pamiętają o wykorzystywaniu tej wiedzy w praktyce.

Pracownikom należy nieustannie przypominać o niebezpieczeństwach związanych z nadmiernym udostępnianiem treści w mediach społecznościowych. Znajomi pracowników mogą być zainteresowani tym co jedli na śniadanie, ich wakacjami lub wizytą w restauracji – ale te z pozoru nic nie znaczące informacje mogą dać cyberprzestępcom dane potrzebne do spreparowania wiadomości e-mail typu spear phishing.

Należy dopilnować, aby każdy pracownik stosował zabezpieczenia przed złośliwym oprogramowaniem na zarządzanych przez siebie platformach, jeśli istnieje jakiekolwiek prawdopodobieństwo, że te urządzenia będą miały dostęp do zasobów firmowych.

Od pracowników powinno się wymagać aktualizowania oprogramowania i systemów operacyjnych, aby zminimalizować możliwość zainfekowania systemu złośliwym oprogramowaniem przez znany exploit.

Każda organizacja powinna wykorzystywać działające w czasie rzeczywistym i zbierające dane historyczne systemy typu „threat-intelligence”, aby zminimalizować możliwość infekcji. Może on zapewnić silną obronę np. przez blokowanie dostępu do domen, które cieszą się złą reputacją i w związku z tym mogą być wykorzystywane przez cyberprzestępców do spearphishingu, ransomware i innych form ataków. Takie systemy mogą być również wykorzystywane proaktywnie przez analityków bezpieczeństwa i inne osoby do badania ostatnich ataków i odkrywania nieznanych wcześniej źródeł zagrożeń. Ponadto dane historyczne „threat-intelligence” – takie jak zapis danych Whois, które zawierają informacje o tym, kto był właścicielem domen w przeszłości – mogą być przydatne w prowadzeniu dochodzeń dotyczących cyberprzestępczości.

Wykorzystywanie danych o zagrożeniach w domenach i adresach IP jest ważnym uzupełnieniem każdej infrastruktury bezpieczeństwa, ponieważ zapewnia ochronę na kilka sposobów: dostępne są rozwiązania, które można wdrożyć w siedzibie firmy lub w chmurze, i które mogą wykrywać próby phishingu, oprogramowanie typu ransomware i wiele innych zagrożeń.

Oto kilka dodatkowych wskazówek, którymi warto podzielić się z pracownikami, aby zapewnić im bezpieczeństwo w biurze (oraz w domu). Jako ostatnia linia obrony, użytkownicy muszą mieć zawsze na uwadze bezpieczeństwo:

Cały czas powstają nowe oszustwa typu phishing. Im mniej o nich wiesz, tym łatwiej możesz paść ich ofiarą. Zwracaj uwagę na wiadomości o nowych typach oszustw. Jeśli dowiesz się o nich wcześniej, prawdopodobieństwo stania się ofiarą oszustwa będzie znacznie mniejsze.

Klikanie w linki na zaufanych stronach, jest czymś normalnym. Natomiast klikanie linków pojawiających się w przypadkowych wiadomościach e-mail i wiadomościach z komunikatorów internetowych nigdy nie jest dobrym pomysłem. Wstrzymaj się przed kliknięciem na linki, co do których nie masz pewności. Czy na pewno prowadzą one tam, gdzie powinny?

Większość popularnych przeglądarek internetowych można wyposażyć w dodatki antyphishingowe. Szybko sprawdzają one odwiedzane przez użytkownika witryny i porównują je, z adresami znanych witryn wyłudzających informacje. Jeśli użytkownik natknie się na złośliwą witrynę, aplikacja ostrzeże go o tym. Jest to kolejna warstwa ochrony przed oszustwami typu phishing i jest całkowicie bezpłatna.

Naturalne jest ostrożne podejście do podawania w Internecie poufnych informacji finansowych. Jednak dopóki znajdujesz się na bezpiecznej stronie internetowej, nie powinieneś napotkać żadnych problemów. Przed wysłaniem jakichkolwiek informacji upewnij się, że adres URL witryny zaczyna się od „https”, a przy pasku adresu powinna znajdować się ikona zamkniętej kłódki. Sprawdź też, czy witryna posiada ważny certyfikat bezpieczeństwa.

Jeżeli otrzymasz komunikat informujący, że dana witryna może zawierać złośliwe oprogramowanie, nie otwieraj jej. Nigdy nie pobieraj plików z podejrzanych wiadomości e-mail lub witryn. Nawet wyszukiwarki internetowe mogą wyświetlać linki, które mogą prowadzić użytkowników do stron phishingowych oferujących tanie produkty. Jeśli użytkownik dokona zakupu na takiej stronie, dane jego karty kredytowej zostaną przejęte przez cyberprzestępców.

Jeśli przez jakiś czas nie odwiedzasz swojego konta internetowego, ktoś inny może już mieć do niego dostęp. Nawet jeśli nie jest to konieczne z technicznego punktu widzenia, regularnie sprawdzaj wszystkie swoje konta internetowe. Wyrób sobie także nawyk regularnego zmieniania haseł.

Aby zapobiec oszustwom polegającym na wyłudzaniu informacji z banków i kart kredytowych, należy regularnie sprawdzać swoje wyciągi. Sprawdzaj comiesięczne wyciągi z kont finansowych i dokładnie sprawdzaj każdy wpis, aby upewnić się, że żadna oszukańcza transakcja nie została dokonana bez Twojej wiedzy.

Łatki bezpieczeństwa są publikowane dla popularnych przeglądarek na bieżąco. Są one tworzone w odpowiedzi na luki w zabezpieczeniach, które phisherzy i inni hakerzy odkrywają i wykorzystują. Jeśli zwykle ignorujesz komunikaty o aktualizacji swojej przeglądarki, przestań. Gdy tylko pojawi się aktualizacja, pobierz ją i zainstaluj.

Wysokiej jakości zapory sieciowe pełnią rolę buforów między komputerem a intruzami. Należy używać dwóch różnych rodzajów zapór: desktopowej i sieciowej. Pierwsza opcja to rodzaj oprogramowania, a druga sprzętu. Stosowane razem drastycznie zmniejszają prawdopodobieństwo przeniknięcia hakerów i phisherów do komputera lub sieci.

Wyskakujące okienka często udają, że są elementami witryny. Jednak często są to próby wyłudzenia informacji. Wiele popularnych przeglądarek pozwala na blokowanie wyskakujących okienek; można je też dopuszczać w indywidualnych przypadkach. Jeżeli takie okienko prześlizgnie się pomimo zabezpieczeń, nie klikaj buttonu „Anuluj” – te buttony często prowadzą do stron wyłudzających informacje. Zamiast tego należy kliknąć mały znak „x” w górnym rogu okna.

Zgodnie z ogólną zasadą, nigdy nie należy udostępniać w Internecie poufnych informacji osobistych lub finansowych. Zasada ta sięga czasów America Online, kiedy to użytkownicy musieli być stale ostrzegani, ze względu na skuteczność wczesnych phishingów.

W razie wątpliwości odwiedź główną stronę internetową danej organizacji, zdobądź jej numer i zadzwoń. Większość wiadomości phishingowych kieruje użytkownika na strony, na których wymagane jest podanie danych finansowych lub osobowych.

Wprowadzanie poufnych danych nigdy nie powinno odbywać się za pośrednictwem linków podanych w wiadomościach e-mail. Nigdy nie wysyłaj do nikogo wiadomości e-mail z poufnymi informacjami. Wyrób sobie nawyk sprawdzania adresu strony internetowej. Bezpieczna strona zawsze zaczyna się od „https”.

Istnieje wiele powodów, dla których warto używać oprogramowania antywirusowego. Specjalne sygnatury dołączone do oprogramowania antywirusowego chronią przed znanymi obejściami i lukami technologicznymi. Należy pamiętać, aby aktualizować swoje oprogramowanie. Cały czas dodawane są nowe definicje zagrożeń, tak jak cały czas tworzone są nowe zagrożenia.

W celu zapobiegania atakom typu phishing należy odpowiednio skonfigurować oprogramowanie antywirusowe i zaporę sieciową, a użytkownicy powinni regularnie aktualizować te programy. Ochrona firewall zapobiega dostępowi do złośliwych plików poprzez blokowanie ataków. Oprogramowanie antywirusowe skanuje każdy plik, który zostaje przesłany do komputera za pośrednictwem Internetu.

Jakie branże są najbardziej narażone na ataki phishingowe?

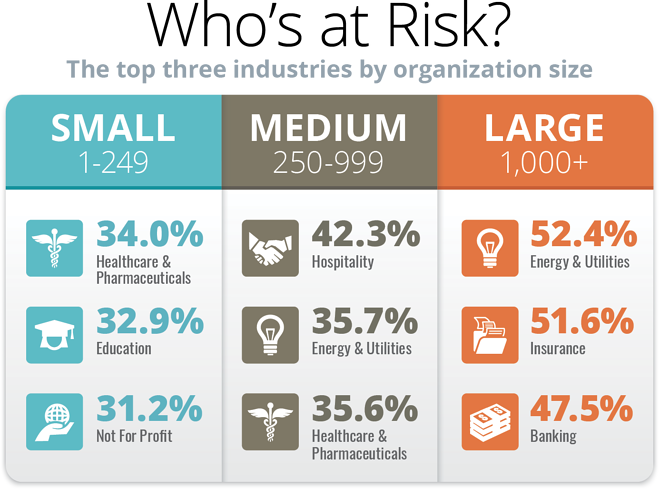

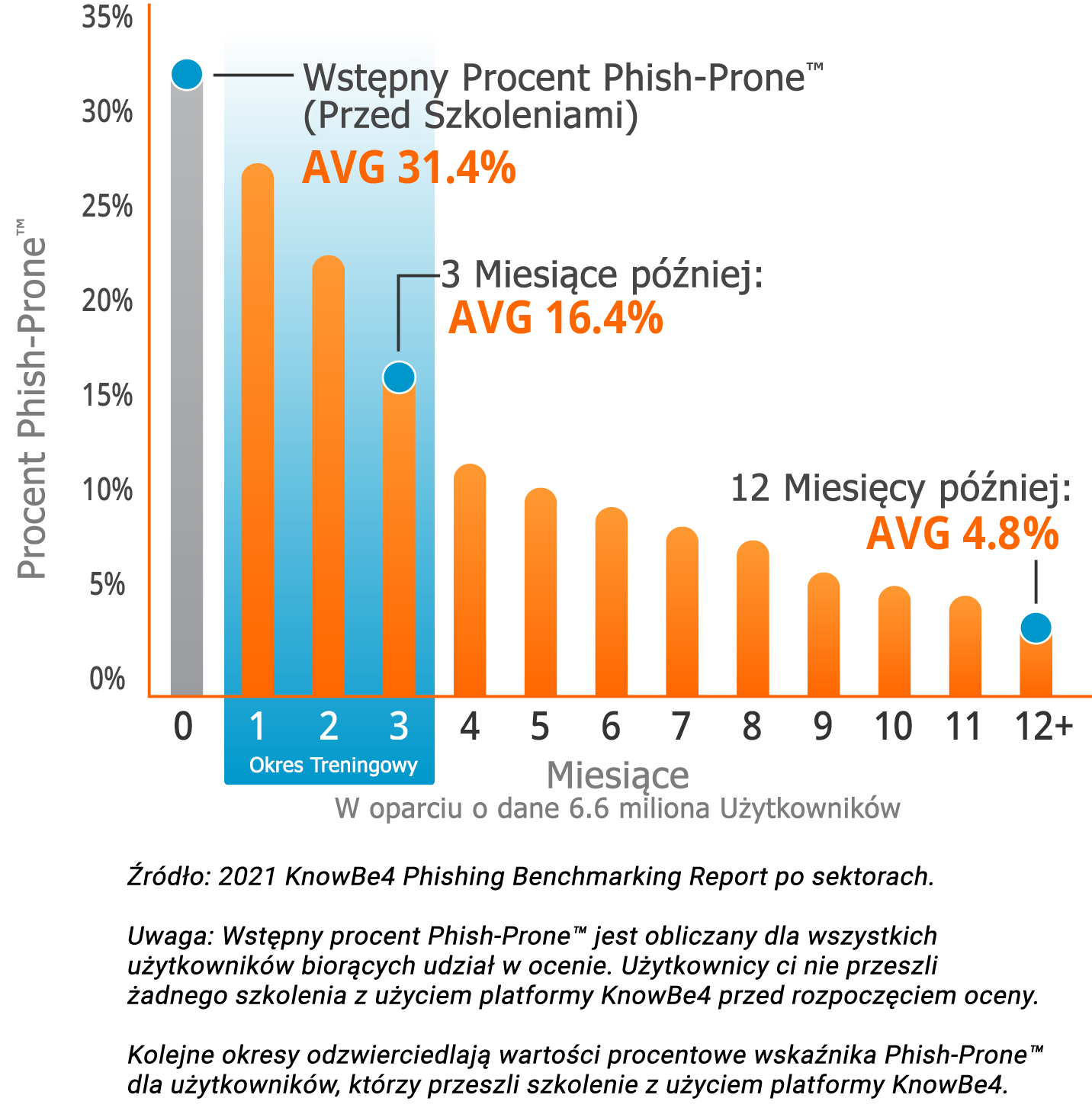

Każda firma musi odpowiedzieć na zasadnicze pytanie: „Jak wypadam na tle innych organizacji, które są podobne do mojej?”. Aby uzyskać szczegółową i poprawną odpowiedź, w badaniu 2021 Phishing By Industry Benchmarking Study przeanalizowano zbiór danych, obejmujący ponad 6 milionów użytkowników z 23 400 organizacji oraz ponad 15,5 miliona symulowanych testów bezpieczeństwa phishingowego w 19 różnych branżach. Wszystkie organizacje zostały podzielone na kategorie według rodzaju i wielkości branży.

Aby obliczyć procentowy wskaźnik Phish-Prone dla każdej organizacji, zmierzyliśmy liczbę pracowników, którzy kliknęli symulowany link w wiadomości phishingowej lub otworzyli zainfekowany załącznik podczas kampanii testowej, z wykorzystaniem platformy KnowBe4. W tegorocznym badaniu w kategoriach małych, średnich i dużych przedsiębiorstw najbardziej zagrożone branże to opieka zdrowotna i farmaceutyka, hotelarstwo oraz Energetyka i usługi komunalne.

Wyniki pokazują radykalny spadek liczby kliknięć do zaledwie 16,4 procent w ciągu 90 dni od wstępnego szkolenia i symulowanego phishingu oraz jeszcze większy spadek do 4,8 procent po 12 miesiącach szkolenia.

Badacze dzielili użytkowników według wielkości firmy i branży w trzech punktach, oraz zbierali informacje w trzech momentach:

DARMOWE NARZĘDZIA